Avoir une interface web pour contrôler/gérer série de paramètres c’est bien. En l’occurrence moi j’ai du monitoring grâce à munin, un contrôle sur mpd grâce à relax, nzbget(web), transmission ou encore mon serveur git(web), mais voilà qui dit administration dit protection, ça me semble une évidence. Oui, bien sur vous avez le login/mdp habituel, mais quoi de mieux que d’avoir une administration qui N’EXISTE PAS aux yeux des pirates?! Et donc si elle n’existe pas, pas évident de hacker une interface qui n’existe pas.

Read More…

Posted in

Hosting at February 5th, 2012.

Comments Off on Admin web interface cachée.

Quand vous devez passer de Apache à NGinx vous savez déjà surement que vous allez devoir réécrire vos .htaccess dans le fichier de config du domaine lui même. Et donc les mot de passe aussi. Maix pour cela il faudrait savoir quels sont et où sont les fichiers de mots de passes utilisés.

Pour cela rien de plus simple: les instructions concernant les directives d’auth peuvent se trouver dans 2 endroits :

- /etc/apache2/

- votre /var/www à vous

On va devoir fouiller ces deux endroits, et pour le premier.

Read More…

Posted in

Hosting at January 27th, 2012.

Comments Off on Apache – Nginx > Authentification.

Il y a quelques jours est venu un twitto @woueb demandant : comment faire pour voir l’origine d’une grosse fuite réseau ?

Ayant même pas regardé qu’il y avait un GIGANTESQUE menu Statistics je l’ai mis à l’amande et me suis donné du boulot :-P

Faut d’abord commencer par logguer tout ce qui passe sur la machine pour pouvoir traiter les données après. Commande on ne peut plus simple :

Tcpdump

screen tcpdump -w tcp.dmp

Read More…

Posted in

Hosting at January 27th, 2012.

Comments Off on Trouver une fuite réseau sur un serveur.

Si vous pensez à faire le changement le jour où vous passez d’un serveur à l’autre c’est très simple.

Il vous suffira d’éditer le fichier /etc/awstats/awstats-nom-de-domaine.conf et d’éditer la ligne

LogFile=””

Et d’y mettre le path du nouveau fichier de log.

Je parlerai dans un autre poste de la partie affichage grâce à nginx, ici on parse déjà les bons fichiers de log, c’est déjà pas mal.

Heu, et si j’avais oublié?

Read More…

Posted in

Hosting at January 14th, 2012.

Comments Off on Awstats – passer de Apache à Nginx.

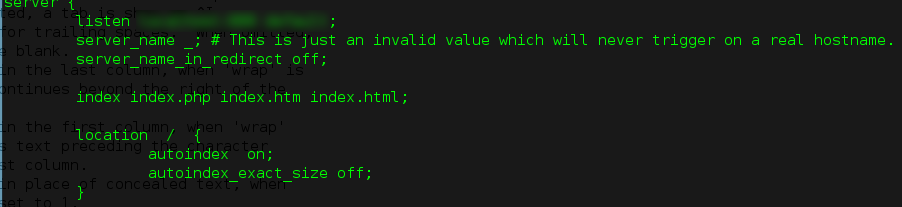

Tout d’abord c’est quoi un catchall ? C’est une route par défaut. Si par exemple la personne qui a tapé votre adresse mail a fait une erreur comme lngap à la place de lgnap je ne vais pas recevoir votre mail. Mais si l’adminsys a bien fait ça il devrait avoir défini une adresse mail catchall qui récupère tout ce qui n’a pas de destinataire existant et/ou adéquat.

Et bien pour les serveurs web c’est la même chose. Si vous ne spécifiez pas un host traité par le serveur dans l’url (par exemple une IP directe ou un nom de domaine pas prévu pour être utilisé sur le serveur web) on ne sait pas trop où il vous emmène. Voilà l’intérêt de ce serveur/domaine ci, le savoir et contrôler ce sur quoi ils peuvent tomber.

Read More…

Posted in

Hosting at January 12th, 2012.

Comments Off on Nginx – catch all.

Le simple script suivant lancé dans un screen fera parfaitement l’affaire (et propose même du logging pour savoir quand la connexion tombe et/ou est relancée)

#!/bin/sh

while true

do

#establish a ssh tunnel between localhost port 5555 and distant 2424

#tunnel enabled

echo -n "connection restart : " >> tunnel.log

date --rfc-3339=seconds >> tunnel.log

ssh -L 5555:localhost:2424 user@host

#connection dropped, logging, wait (socket issue if not) and restart

echo -n "connection dropped : " >> tunnel.log

date --rfc-3339=seconds >> tunnel.log

#after a short sleep and try again ;-)

sleep 10

done

Nul besoin de dire qu’il faut des clés ssh pour pouvoir se connecter sans mdp sur un serveur distant et que il est approprié de n’offrir aucun droit sur le serveur ou presque à l’utilisateur qui se connecte en utilisant cette clé. Juste du port forwarding, ni plus ni moins.

Posted in

Au quotidien at January 10th, 2012.

Comments Off on Tunnel SSH permanent.